概述

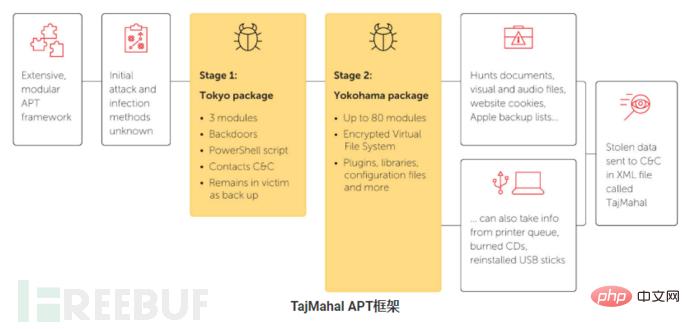

????‘tajmahal’是卡巴斯基實驗室在2018年秋季發(fā)現(xiàn)的一個以前未知且技術(shù)復(fù)雜的apt框架。這個完整的間諜框架由兩個名為“東京”和“橫濱”的包組成。它包括后門,加載器,協(xié)調(diào)器,c2通信器,錄音機,鍵盤記錄器,屏幕和網(wǎng)絡(luò)攝像頭抓取器,文檔和加密密鑰竊取程序,甚至是受害者機器的自己的文件索引器。我們發(fā)現(xiàn)其加密的虛擬文件系統(tǒng)中存儲了多達80個惡意模塊,這是我們見過的apt工具集中插件數(shù)量最多的插件之一。

????為了突出其功能,TajMahal能夠從受害者以及打印機隊列中刻錄的CD中竊取數(shù)據(jù)。它還可以請求從先前看到的USB記憶棒中竊取特定文件;下次USB連接到計算機時,文件將被盜。

????TajMahal至少在過去五年中已經(jīng)開發(fā)和使用。第一個已知的“合法”樣本時間戳是從2013年8月開始,最后一個是從2018年4月開始。在受害者的機器上看到TajMahal樣本的第一個確認日期是2014年8月。

技術(shù)細節(jié)

????卡巴斯基發(fā)現(xiàn)了兩種不同類型的TajMahal包,自稱為東京和橫濱。卡巴斯基實驗室發(fā)現(xiàn)的受害者系統(tǒng)被兩個軟件包感染。這表明東京被用作第一階段感染,東京在受害者系統(tǒng)布置了功能齊全的橫濱,框架如下圖所示:

????根據(jù)這些受害者機器上的模塊,確定了以下有趣的功能:

-

能夠竊取發(fā)送到打印機隊列的文檔。

-

為受害者偵察收集的數(shù)據(jù)包括Apple移動設(shè)備的備份列表。

-

錄制VoiceIP應(yīng)用程序音頻時拍攝屏幕截圖。

-

偷了寫CD圖像。

-

能夠在再次可用時竊取以前在可移動驅(qū)動器上看到的文件。

-

竊取Internet?Explorer,Netscape?Navigator,firefox和RealNetworks?cookie。

-

如果從前端文件或相關(guān)注冊表值中刪除,則在重新引導后將使用新名稱和啟動類型重新顯示。

歸屬:

猜想一:俄羅斯

卡巴斯基目前只公開了一個受害者,中亞地區(qū)一個外交部門,在之前的報道中,APT28也開始針對中亞地區(qū)進行攻擊活動。

猜想二:美國:

由地圖可見,中亞地區(qū)毗鄰俄羅斯,中國,該地區(qū)一直是美國極力拉攏的對象

????而且該框架卡巴稱為復(fù)雜的模塊化框架,根據(jù)時間戳最早13年就編譯,18年卡巴才首次發(fā)現(xiàn),而美國的APT攻擊通常也是隱秘且模塊化,不易被發(fā)現(xiàn),像Flame就是第一個被發(fā)現(xiàn)的復(fù)雜的模塊化木馬