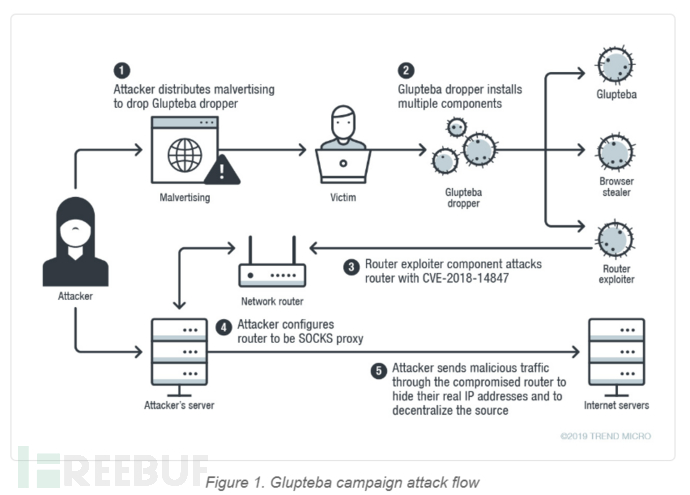

最近發現了惡意軟件glupteba的網絡攻擊行為。這是一個老的惡意軟件,曾經在名為“windigo”的攻擊行動中被發現,并通過漏洞傳播給windows用戶。

2018年,一家安全公司報告說,glupteba已經獨立于windigo行動,并轉向按安裝付費的廣告軟件服務。Glupteba活動目的各不相同:提供代理服務,利用漏洞進行挖礦活動等。

在研究了近期發現的glupteba變體之后,我們發現glupteba惡意軟件之外的兩個未經記錄的組件: ? ?

1、瀏覽器竊取程序,它可以從瀏覽器中竊取敏感數據,例如瀏覽歷史記錄、網站cookies、帳戶名和密碼,并將信息發送到遠程服務器。2、利用CVE-2018-14847漏洞攻擊本地網絡中Mikrotik路由器。它將被盜的管理員憑據上傳到服務器。路由器將被作為代理中繼使用。 ? ? ? ?

除此之外,我們在Glupteba中還發現了他可以利用比特幣交易來獲取最新的C&C域名。我們將在下一節中進一步解釋此功能。惡意軟件開發者仍在不斷改進其軟件,并努力將代理網絡擴展到物聯網設備。 ? ?

Glupteba下載分析 ? ?

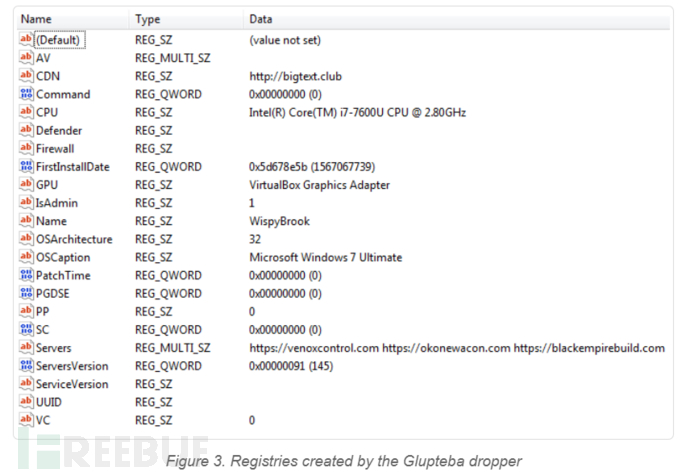

這段話可以重寫為:自定義打包程序使用Go編程語言編寫并編譯為可執行文件,用于打包下載的二進制文件。在初始化配置信息時,首先要獲取當前應用程序信息、操作信息、硬件信息和一些硬編碼的二進制信息。它創建注冊表項hkey_users

sendparentprocesss函數從注冊表中獲取machine_guid,并從文件名、pid和父進程的名稱中獲取分發服務器id和活動id。該程序會使用AES加密算法將信息嵌入在POST請求中,并將其上傳到C&C服務器。 ? ?

sendparentprocesss函數從注冊表中獲取machine_guid,并從文件名、pid和父進程的名稱中獲取分發服務器id和活動id。該程序會使用AES加密算法將信息嵌入在POST請求中,并將其上傳到C&C服務器。 ? ?

之后檢查進程是否被提升并作為系統用戶運行。當進程未被提升時,它會試圖使用fodhelper方法來提高權限。如果它不是作為系統用戶運行,那么它將使用“作為受信任的安裝程序運行”方式啟動。

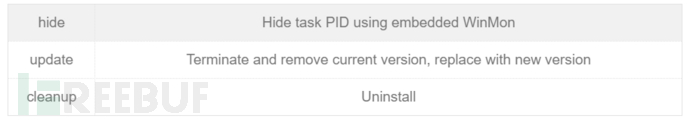

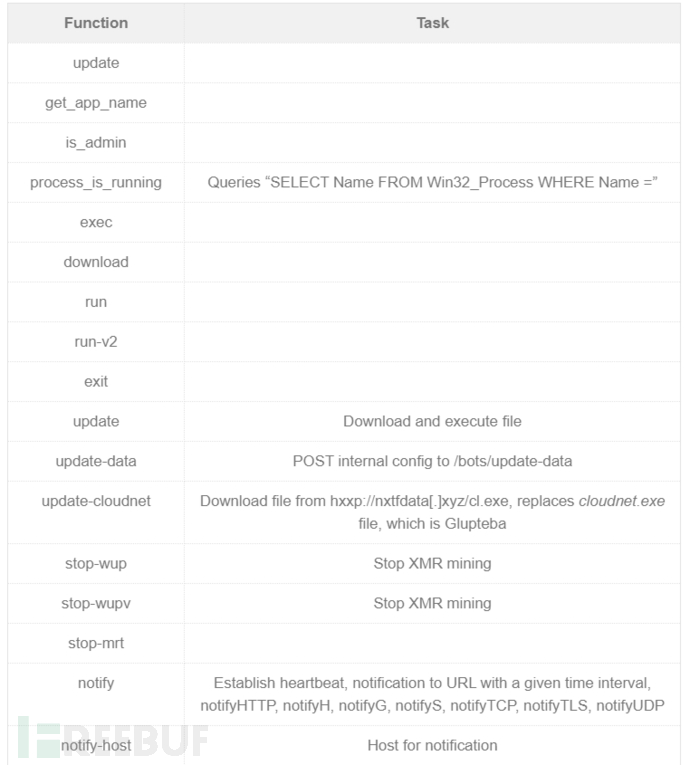

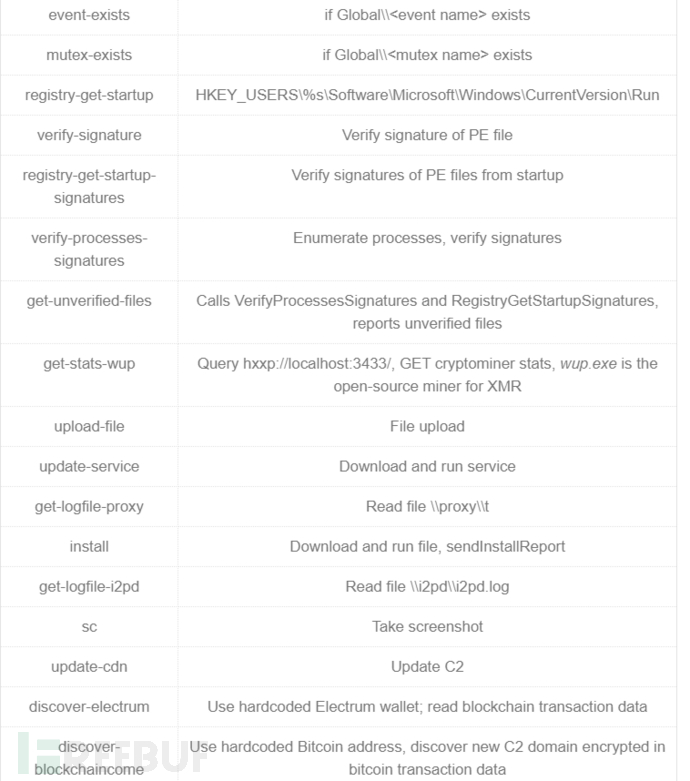

有以下主要命令: ? ?

函數mainstall檢查已安裝的防病毒程序,添加防火墻規則,并添加Defender排除項。

函數mainpoll定期輪詢c&c服務器獲取新命令。以下是未經過AES加密的POST參數:

challenge=e94e354daf5f48ca&cloudnet_file=1&cloudnet_process=1&lcommand=0&mrt=1&pgdse=0&sb=1&sc=0&uuid=&version=145&wup_process=1&wupv=0.

最后,函數handlecommand實現后門功能。 ? ?

C&C更新能力

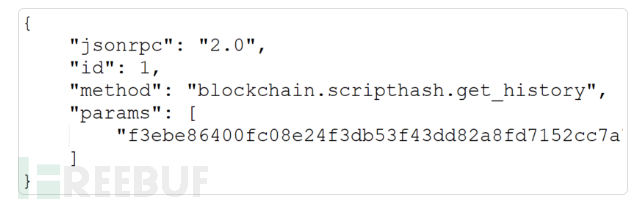

后門有大部分標準功能,該惡意軟件可以通過discoverdomain功能通過區塊鏈更新其c&c服務器地址。 ? ?

discoverDomain函數可以被自動執行或通過后門命令運行。discoverdomain首先使用公開列表枚舉electrum比特幣錢包服務器,然后嘗試使用硬編碼哈希查詢歷史記錄。 ? ?

瀏覽器竊取信息組件

glupteba變體中發現組件稱為“updateprofile”,它是一個瀏覽器配置文件、cookies和密碼提取程序。信息收集服務器收集了被壓縮的cookies、歷史記錄和其他配置文件。此組件也用go編寫,編譯為可執行的,并用upx打包。

瀏覽器竊取程序的另一個版本稱為“vc.exe”。它旨在提取瀏覽器存儲的密碼和Cookies數據,并發送至信息收集服務器。 ? ?

路由器攻擊組件

我們發現的另一個組件是路由器攻擊組件,它也是用go語言開發的。它可以查看受害者網絡的默認網關并通過調用wmi命令“select defaultipgateway from win32_networkadapterconfiguration where ipenabled=true”獲得默認ip網關的列表。

除了這些地址,還添加了以下三個默認地址:192.168.88.11、192.168.0.1、192.168.1.1。 ? ?

一旦組件成功連接到監聽端口8291的設備,它就會試圖利用CVE-2018-14847漏洞攻擊該設備,該漏洞會影響Mikrotik路由器上使用的Routeros系統。它允許攻擊者從未修補的路由器獲取管理員憑據。獲取的帳戶名和密碼存儲在json對象中,經過加密,并發送到c&c服務器。 ? ?

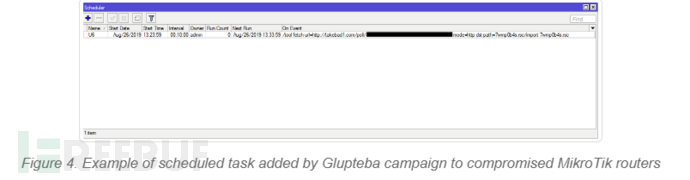

成功獲取憑據后,將向路由器的計劃程序添加任務。添加調度器任務有三種實現方法:使用winbox協議、使用ssh或使用api。 ? ?

路由器流量中繼

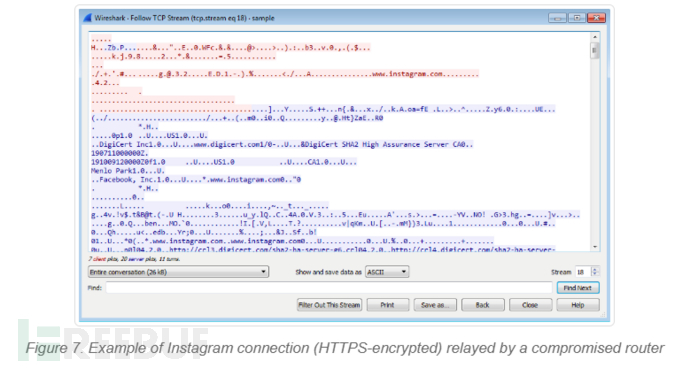

在上述設置之后,路由器成為攻擊者中繼流量的SOCKS代理。攻擊者可能擁有服務器通過socks代理路由的第一個遠程連接。此服務器查詢返回當前SOCKS代理服務器的IP地址。此查詢被重復發送,可能是為了監視SOCKS代理服務。 ? ?

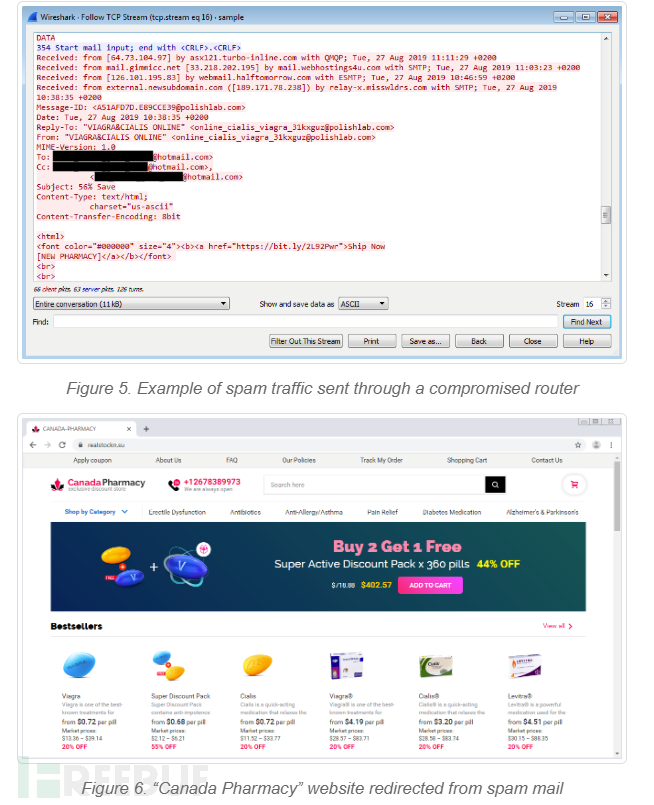

在第一次檢查路由器狀態之后,有兩種類型的流量連接到代理的不同服務器。第一個是垃圾郵件流量。使用路由器的socks代理,遠程服務器連接至多個不同的郵件服務器的smtp。如果郵件服務器接受了連接,則該遠程服務器將開始發送垃圾郵件。 ? ?

除了垃圾郵件流量,還有一組遠程服務器的其他流量,這些服務器反復連接到instagram。由于流量已經受到 HTTPS 加密保護,我們無法確定這些連接的具體用途。有可能是針對instagram的密碼重用攻擊。 ? ?

除了垃圾郵件流量,還有一組遠程服務器的其他流量,這些服務器反復連接到instagram。由于流量已經受到 HTTPS 加密保護,我們無法確定這些連接的具體用途。有可能是針對instagram的密碼重用攻擊。 ? ?

安全建議

惡意軟件是一種廣泛存在的威脅,會影響用戶和企業。從網關、端點、網絡和服務器,多層的安全方法非常重要。

由于大多數家庭和辦公設備都連接到路由器上,因此在設置路由器時,應該優先考慮安全性。用戶和企業可以采用良好的安全措施來抵御威脅。另外,使用相關工具為家庭網絡和連接的設備增加了額外的安全保障,進一步增強了安全防御。