-

背景

12月13日,美國(guó)頂級(jí)安全公司FireEye(中文名:火眼)發(fā)布報(bào)告稱,其發(fā)現(xiàn)一起全球性入侵活動(dòng),命名該組織為UNC2452。該APT組織通過入侵SolarWinds公司,在SolarWinds Orion商業(yè)軟件更新包中植入惡意代碼,進(jìn)行分發(fā),F(xiàn)ireEye稱之為SUNBURST惡意軟件。該后門包含傳輸文件、執(zhí)行文件、分析系統(tǒng)、重啟機(jī)器和禁用系統(tǒng)服務(wù)的能力,從而到達(dá)橫向移動(dòng)和數(shù)據(jù)盜竊的目的。

SolarWinds Orion Platform 是一個(gè)強(qiáng)大、可擴(kuò)展的基礎(chǔ)架構(gòu)監(jiān)視和管理平臺(tái),它用于以單個(gè)界面的形式簡(jiǎn)化本地、混合和軟件即服務(wù) (SaaS) 環(huán)境的 IT 管理。該平臺(tái)提供實(shí)時(shí)監(jiān)測(cè)和分析網(wǎng)絡(luò)設(shè)備的功能,同時(shí)支持定制網(wǎng)頁、多種用戶反饋以及進(jìn)行整個(gè)網(wǎng)絡(luò)地圖式瀏覽。

-

事件概述

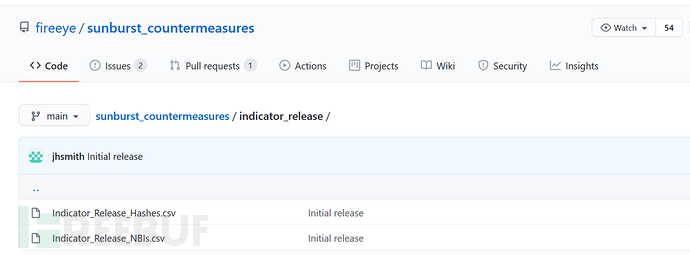

12月13日,F(xiàn)ireEye披露了將SolarWinds Orion商業(yè)軟件更新木馬化的供應(yīng)鏈攻擊,Orion軟件框架的SolarWinds數(shù)字簽名組件SolarWinds.Orion.Core.BusinessLayer.dll被插入一個(gè)后門,該后門通過http與第三方服務(wù)器進(jìn)行通信。FireEye稱,這種攻擊可能于2020年春季首次出現(xiàn),目前仍在持續(xù)進(jìn)行。攻擊者從2020年3月至2020年5月,對(duì)多個(gè)木馬更新進(jìn)行了數(shù)字簽名,并發(fā)布到SolarWinds更新網(wǎng)站,其中包括hxxps://downloads.solarwinds[.]com/solarwinds/CatalogResources/Core/2019.4/2019.4.5220.20574/SolarWinds-Core-v2019.4.5220-Hotfix5.msp。FireEye已經(jīng)在github上發(fā)布了該后門的特征和檢測(cè)規(guī)則,GitHub地址如下:

https://github.com/fireeye/sunburst_countermeasures

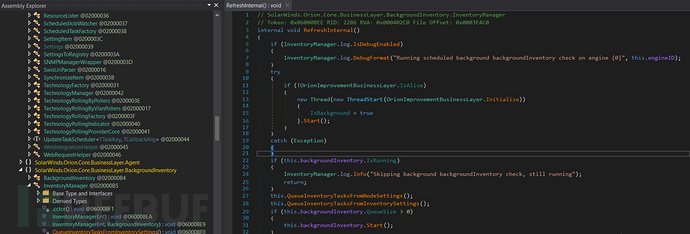

植入木馬的文件為SolarWinds.Orion.Core.BusinessLayer.dll組件,一個(gè)標(biāo)準(zhǔn)的windows 安裝程序補(bǔ)丁文件。一旦安裝更新包,該惡意的DLL將被合法的SolarWinds.BusinessLayerHost.exe或SolarWinds.BusinessLayerHostx64.exe(取決于系統(tǒng)配置)程序加載。

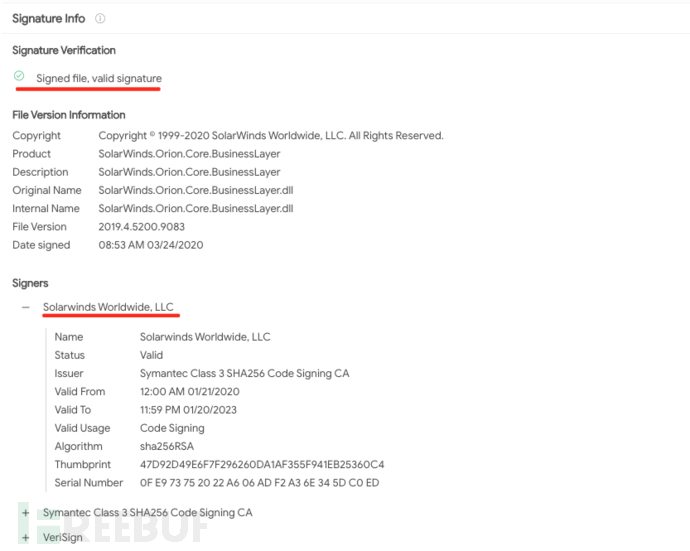

SolarWinds.Orion.Core.BusinessLayer.dll(b91ce2fa41029f6955bff20079468448)是Orion軟件框架的一個(gè)SolarWinds簽名插件組件,其中的SolarWinds.Orion.Core.BusinessLayer.OrionImprovementBusinessLayer類實(shí)現(xiàn)了通過HTTP與第三方服務(wù)器通信,傳輸和執(zhí)行文件、分析系統(tǒng)和禁用系統(tǒng)服務(wù)的后門,該后門的網(wǎng)絡(luò)傳輸協(xié)議偽裝為合法的SolarWinds活動(dòng)以逃避安全工具的檢測(cè)。

SolarWinds.Orion.Core.BusinessLayer.dll由solarwind簽名,使用序列號(hào)為0f:e9:73:75:20:22:a6:06:ad:f2:a3:6e:34:5d:c0:ed的證書。該文件簽署于2020年3月24日。

-

影響范圍

2019.4 HF 5

-

解決方案

建議安裝了2020年3月至6月之間發(fā)布的2019.4-2020.2.1版本SolarWinds Orion平臺(tái)軟件,立即更新至Orion Platform版本2020.2.1HF1版本。

.jpg)

.png)