一、概念

滲透測試:

滲透測試并沒有一個標準的定義,國外一些安全組織達成共識的通用說法;通過模擬惡意黑客的攻擊方法,來評估計算機網絡系統安全的一種評估方法。這個過程包括對系統的任何弱點、技術缺陷或漏洞的主動的主動分析,這個分析是從一個攻擊者可能存在的位置來及進行的,并且從這個位置有條件主動利用安全漏洞。

滲透測試有兩個顯著特點:

1、滲透測試是一個漸進的并且逐步深入的過程,由淺入深,一步一步的刺向目標的心臟,就是所謂的奪取靶機。2、滲透測試一方面從攻擊者的角度,檢驗業務系統的安全防護措施是否有效,各項安全策略是否得到慣切實施,另一方面滲透測試會將潛在的安全風險以真實事件的方式凸顯出來,滲透測試結束后,編寫滲透測試報告反饋給客戶,立即進行安全加固,解決測試發現的安全問題。

滲透測試分類:

通常分為黑盒測試、白盒測試、灰盒測試。

漏洞掃描:

漏洞掃描簡稱漏掃是指基于漏洞數據庫,通過掃描等手段對指定的遠程或者本地計算機系統的安全脆弱性進行檢測,發現可利用漏洞的一種安全檢測。

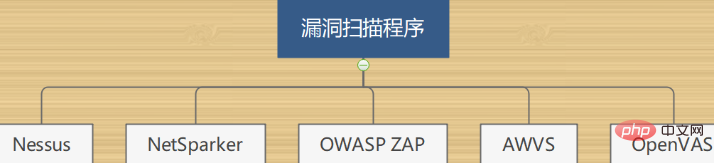

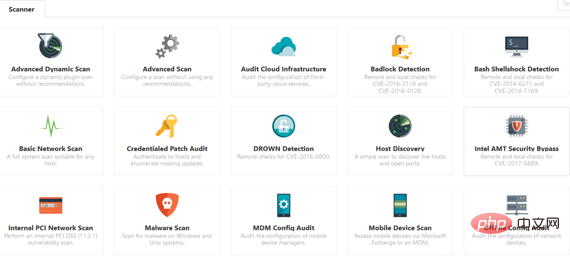

漏掃的工具:

我們在工作中一般都是使用NESSUS、awvs、OpenVAS、NetSparker、OWASP ZAP等工具。

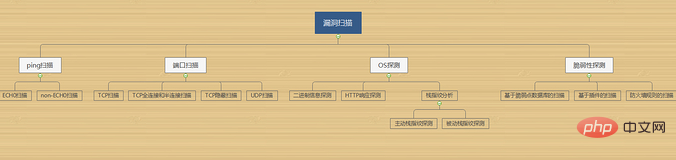

漏洞掃描分類:

一般分為網絡掃描和主機掃描。

通過漏洞掃描,掃描者能夠發現遠端網絡或主機的配置信息、TCP/UDP端口的分配、提供的網絡服務、服務器的具體信息等。

二、工作流程

滲透測試的一般過程:

主要有明確目標、信息收集、漏洞探測、漏洞驗證、信息分析、獲取所需、信息整理、形成測試報告。

滲透測試操作難度大,而且滲透測試的范圍也是有針對性的,而且是需要人為參與。聽說過漏洞自動化掃描,但你絕對聽不到世界上有自動化滲透測試。滲透測試過程中,信息安全滲透人員小使用大量的工具,同時需要非常豐富的專家進行測試,不是你培訓一兩月就能實現的。

漏洞掃描是在網絡設備中發現已經存在的漏洞,比如防火墻,路由器,交換機服務器等各種應用等等,該過程是自動化的,主要針對的是網絡或應用層上潛在的及已知漏洞。漏洞的掃描過程中是不涉及到漏洞的利用的。漏洞掃描在全公司范圍進行,需要自動化工具處理大量的資產。其范圍比滲透測試要大。漏洞掃描產品通常由系統管理員或具備良好網絡知識的安全人員操作,想要高效使用這些產品,需要擁有特定于產品的知識。

漏洞掃描主要通過ping掃描、端口掃描、OS探測、脆弱性探測、防火墻掃描五種主要技術,其中每一種技術實現的目標和運用的原理都是不相同的,ping掃描工作在互聯網層;端口掃描、防火墻探測工作在傳輸層;OS探測、脆弱性探測工作在互聯網測試層、傳輸層、應用層。ping掃描主要是確定主機的IP地址,端口掃描探測目標主機的端口開放情況,然后基于端口掃描的結果,進行OS探測和脆弱點掃描。

一般大型公司會采購自動化的漏洞掃描產品,每天或者每周都能定期的進行漏洞掃描,類似于在電腦上安裝殺毒軟件,每天只需要掃一掃就可以,定期的進行殺毒。而滲透測試的在新產品上線,或者發現公司有非常重要的數據在服務器上,害怕泄露,被竊取,讓專業的安全廠商,定期進行人工的滲透測試。

可見兩者并不是獨立存在的,也是需要結合使用,才能達到最佳的效果,確保公司的信息化安全。

三、性質

滲透測試的侵略性要強很多,它會試圖使用各種技術手段攻擊真實生產環境;相反,漏洞掃描只會以一種非侵略性的方式,仔細地定位和量化系統的所有漏洞。

我們可以結合案例來說一下漏洞掃描與滲透測試的區別:

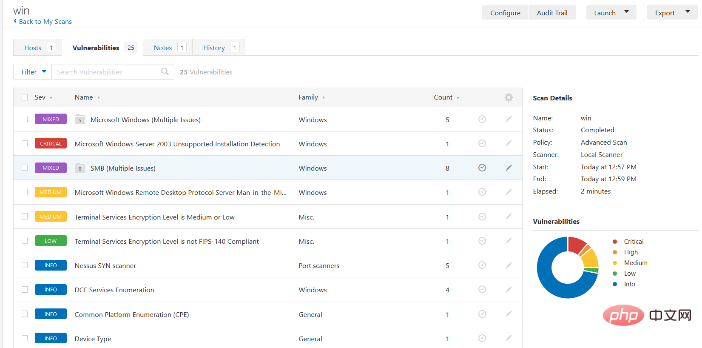

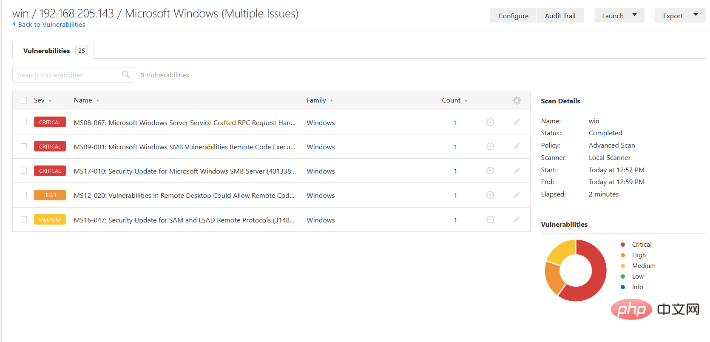

這里我們已Nessus為例做漏洞掃描測試,現在的Nessus掃描的IP地址的個數做了限制,貌似只能掃描16個主機IP,但是小白我在朋友的幫助下搞到了一個Nessus的虛機版本。首先先本地打開https://192.168.205.149:8834,Nessus登陸的端口一般是8834,我本地掃描了一下我的虛機主機。

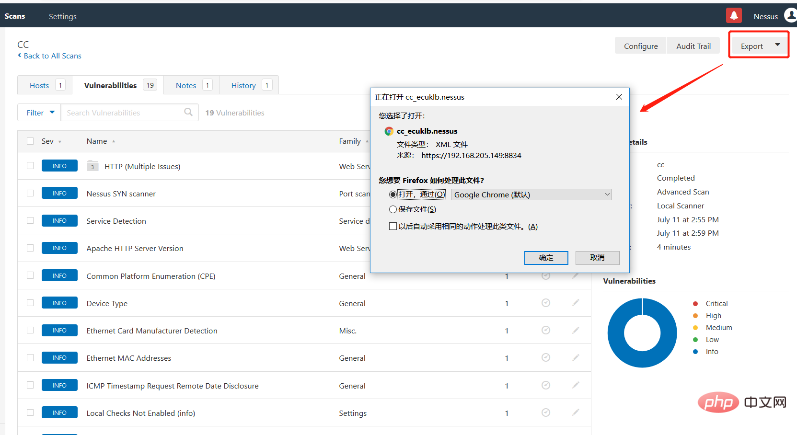

掃描的結果可以導出來進行本地查看的: