phpcms教程介紹常見的phpcms安全漏洞

推薦(免費(fèi)):phpcms教程

1、寬字節(jié)注入漏洞

/phpcms/modules/pay/respond.php?位置約16行

原來(lái)代碼

$payment?=?$this->get_by_code($_GET['code']);

替換為

$payment?=?$this->get_by_code(mysql_real_escape_string($_GET['code']));

2、phpcms注入漏洞

/phpcms/modules/poster/poster.php?位置約221行

if?($_GET['group'])?{

之后加上

$_GET['group']?=?preg_replace('#`#',?'',?$_GET['group']);

3、phpcms前臺(tái)注入導(dǎo)致任意文件讀取漏洞補(bǔ)丁

/phpcms/modules/content/down.php

(1)位置約17行

parse_str($a_k);

替換為

$a_k?=?safe_replace($a_k);?parse_str($a_k);

(2)位置約89行

parse_str($a_k);

替換為

$a_k?=?safe_replace($a_k);?parse_str($a_k);

【6.3版本的已經(jīng)修復(fù)上面兩個(gè)問題了】

(3)位置約120行

$filename?=?date('Ymd_his').random(3).'.'.$ext;

之后加上

$fileurl?=?str_replace(array(''),?'',$fileurl);

4、phpcms注入漏洞?

/phpcms/modules/member/index.php?位置約615行

原來(lái)代碼:

$password?=?isset($_POST['password'])?&&?trim($_POST['password'])???trim($_POST['password'])?:?showmessage(L('password_empty'),HTTP_REFERER);

替換為:

$password?=?isset($_POST['password'])?&&?trim($_POST['password'])???addslashes(urldecode(trim($_POST['password'])))?:?showmessage(L('password_empty'),?HTTP_REFERER);

5、PHPCMS V9.6.2 SQL注入漏洞

(1)phpcms/libs/classes/param.class.php?位置約109行

原來(lái)代碼

$value?=?isset($_COOKIE[$var])???sys_auth($_COOKIE[$var],?'DECODE')?:?$default;

替換為

$value?=?isset($_COOKIE[$var])?addslashes(sys_auth($_COOKIE[$var],'DECODE')):$default;

(2)/phpsso_server/phpcms/libs/classes/param.class.php?位置約108行

原來(lái)代碼

return?isset($_COOKIE[$var])???sys_auth($_COOKIE[$var],?'DECODE')?:?$default;

替換為

return?isset($_COOKIE[$var])???addslashes(sys_auth($_COOKIE[$var],'DECODE'))?:?$default;

6、phpcms某處邏輯問題導(dǎo)致getshell

/phpcms/libs/classes/attachment.class.php?位置約143行

function?download($field,?$value,$watermark?=?'0',$ext?=?'gif|jpg|jpeg|bmp|png',?$absurl?=?'',?$basehref?=?''){

之后加上

//?此處增加類型的判斷 ?????????if($ext?!==?'gif|jpg|jpeg|bmp|png'){ ?????????????if(!in_array(strtoupper($ext),array('JPG','GIF','BMP','PNG','JPEG')))?exit('附加擴(kuò)展名必須為gif、jpg、jpeg、bmp、png'); ?????????}

7、phpcms注入漏洞

/api/phpsso.php?位置約128行

原來(lái)代碼

$arr['uid']?=?intval($arr['uid']); $phpssouid?=?$arr['uid'];

替換為,二合一代碼

$phpssouid?=?intval($arr['uid']);

8、phpcms authkey生成算法問題導(dǎo)致authkey泄露

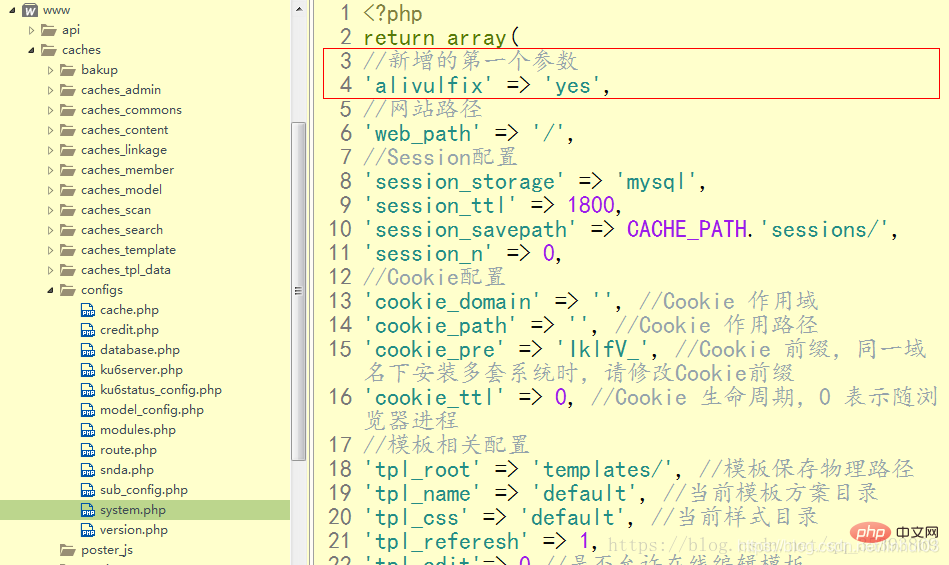

1.在/caches/configs/system.php,增加第一個(gè)參數(shù):

‘alivulfix’ => ‘yes’,

修改后,代碼截圖如下:?

2.找到并修改auth_key,20位字符串;具體寫什么,自定義即可。

立即學(xué)習(xí)“PHP免費(fèi)學(xué)習(xí)筆記(深入)”;

'auth_key'?=>?'2qKYgs0PgHWWtaFVb3KP',?//密鑰

3.找到并修改auth_key,32位字符串;具體寫什么,自定義即可。

'phpsso_auth_key'?=>?'hjor66pewop_3qooeamtbiprooteqein',?//加密密鑰

注意:到了這一步,跟阿里云的云騎士一鍵修復(fù)是一樣的了。?

只是網(wǎng)站用戶暫時(shí)都登錄不了,接下來(lái)還有最重要的一步。

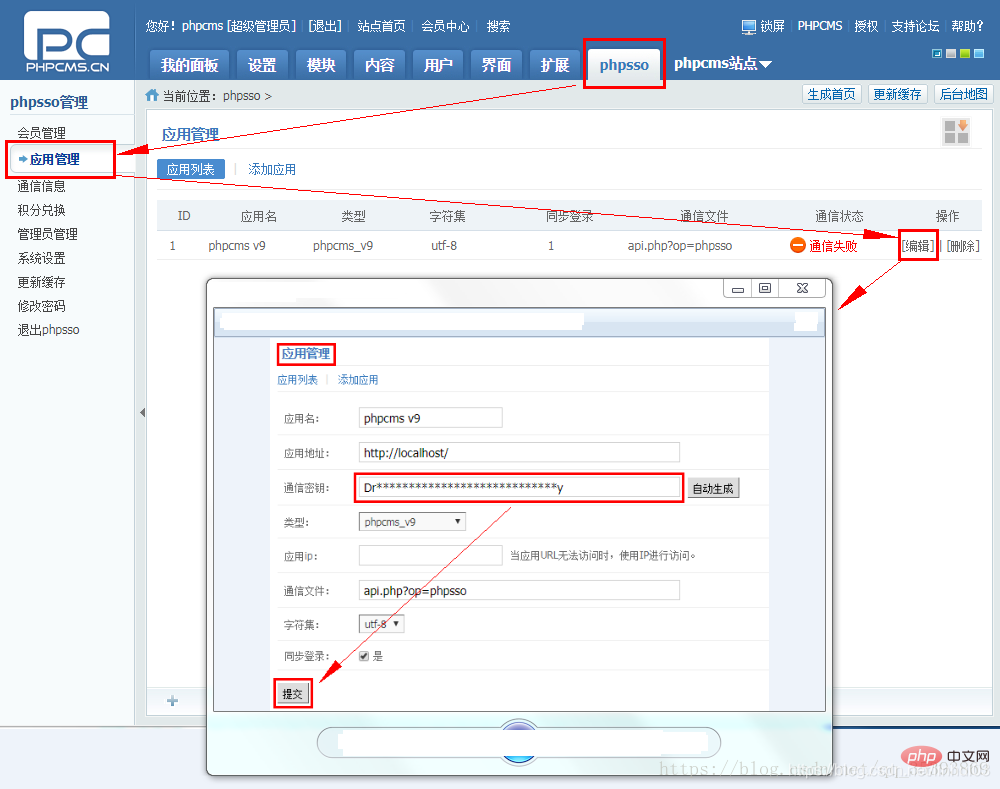

4、后臺(tái)登錄phpsso管理中心,在導(dǎo)航菜單phpsso ——> 應(yīng)用管理 ——> 編輯中,編輯“通信密鑰”為第3步設(shè)置的’phpsso_auth_key’ 的值,然后點(diǎn)擊提交。

關(guān)鍵步驟截圖如下:?

提交之后,頁(yè)面顯示通信成功,如下圖。

想了解更多編程學(xué)習(xí),敬請(qǐng)關(guān)注php培訓(xùn)欄目!

.jpg)

.png)