下面是一些常見的網站安全漏洞及解決方法,我們一起來看下。

(學習視頻分享:編程視頻)

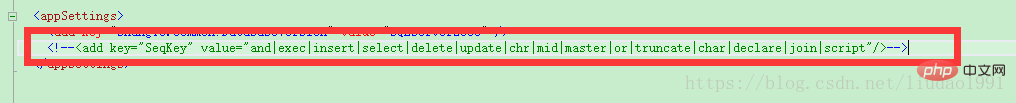

1. Sql盲注

解決方法:添加過濾

2. Sql注入

解決方法:修改底層代碼消除參數化查詢

3. iis文件與目錄枚舉/Directory listing

解決方法:禁止目錄瀏覽

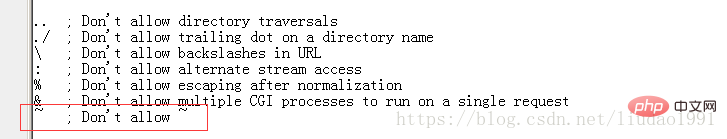

4. webdav目錄遍歷

解決方法:http://www.45it.com/net/201208/31779.htm

5. _VIEWSTATE未加密

解決方法:在

6. 文件備份漏洞

文件備份不要放在WEB根目錄下

如http://…/web.rar,備份文件需放到其他目錄

7. HTTP.sys remote code execution vulnerability

漏洞:Microsoft Windows HTTP.sys遠程代碼執行漏洞(CVE-2015-1635)(MS15-034)

解決方法:安裝微軟補丁包(http://www.gltc.cn/47506.html)

8. Vulnerable Javascript library

漏洞:脆弱的Javascript庫

解決方法:更新Javascript庫

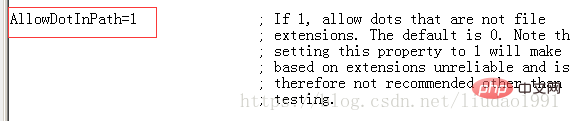

9 短文件名漏洞

解決方法:?https://segmentfault.com/a/1190000006225568

若是無效:使用如下方法:

https://www.cnblogs.com/xiaozi/p/5587039.html

若是iis7但不出現請求篩選,則手工安裝

https://yq.aliyun.com/ziliao/120062

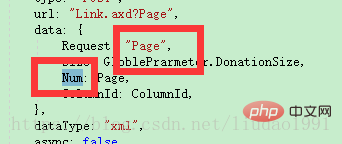

在圖示位置添加紅框行

注意將原來默認的 AllowDotInPath=0 改為AllowDotInPath =1

否則某些功能列表無法加載。

10. Microsoft IIS重復參數請求拒絕服務漏洞(MS10-065)

IIS中的腳本處理代碼在處理重復的參數請求時存在棧溢出漏洞,遠程攻擊者可以通過對IIS所承載網站的ASP頁面發送特制URI請求來利用這個漏洞,導致服務崩潰。

解決方法:http://zerobox.org/bug/2716.html

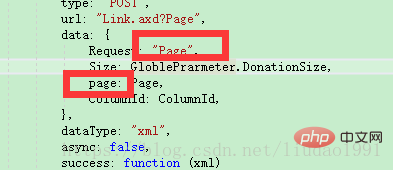

11. IIS 重復參數請求拒絕服務漏洞 -CVE-2010-1899

備注:推測是服務器做了安全防護,即使我們做了安裝補丁等操作,修復此漏洞,但學校的安全規則還在,會阻止同名參數或類似同名參數請求,此處是link.axd

被誤報,修改為

請求正常通過。

12. AppScan修復漏洞:啟用不安全的HTTP方法

http://www.cnblogs.com/lyuec/p/4245175.html

禁用WebDAV

IIS 在擴展功能中禁用webdev功能,此功能可禁止危險動作如:DELETE- SEARCH- COPY- MOVE- PROPFIND- PROPPATCH- MKCOL- LOCK- UNLOCK- PUT。

13. ASP.NET 信息泄漏

根據服務器版本安裝補丁:

https://technet.microsoft.com/zh-cn/library/security/ms10-070.aspx

相關推薦:編程視頻