在docker中,chroot是在unix和linux系統的一個操作,針對正在運行的軟件進程和它的子進程,改變它外顯的根目錄,可以改變某進程的根目錄,使這個程序不能訪問目錄之外的其他目錄。

本教程操作環境:linux7.3系統、docker-1.13.1版、Dell G3電腦。

docker中chroot是做什么的

chroot

容器技術從1979年chroot的首次問世便已嶄露頭角。

維基百科對chroot的定義如下:

是在 Unix 和 Linux 系統的一個操作,針對正在運行的軟件進程和它的子進程,改變它外顯的根目錄。一個運行在這個環境下,經由 chroot 設置根目錄的程序,它不能夠對這個指定根目錄之外的文件進行訪問動作,不能讀取,也不能更改它的內容。

通俗地說 ,chroot 就是可以改變某進程的根目錄,使這個程序不能訪問目錄之外的其他目錄,這個跟我們在一個容器中是很相似的。下面我們通過一個實例來演示下 chroot。

chroot實例說明:

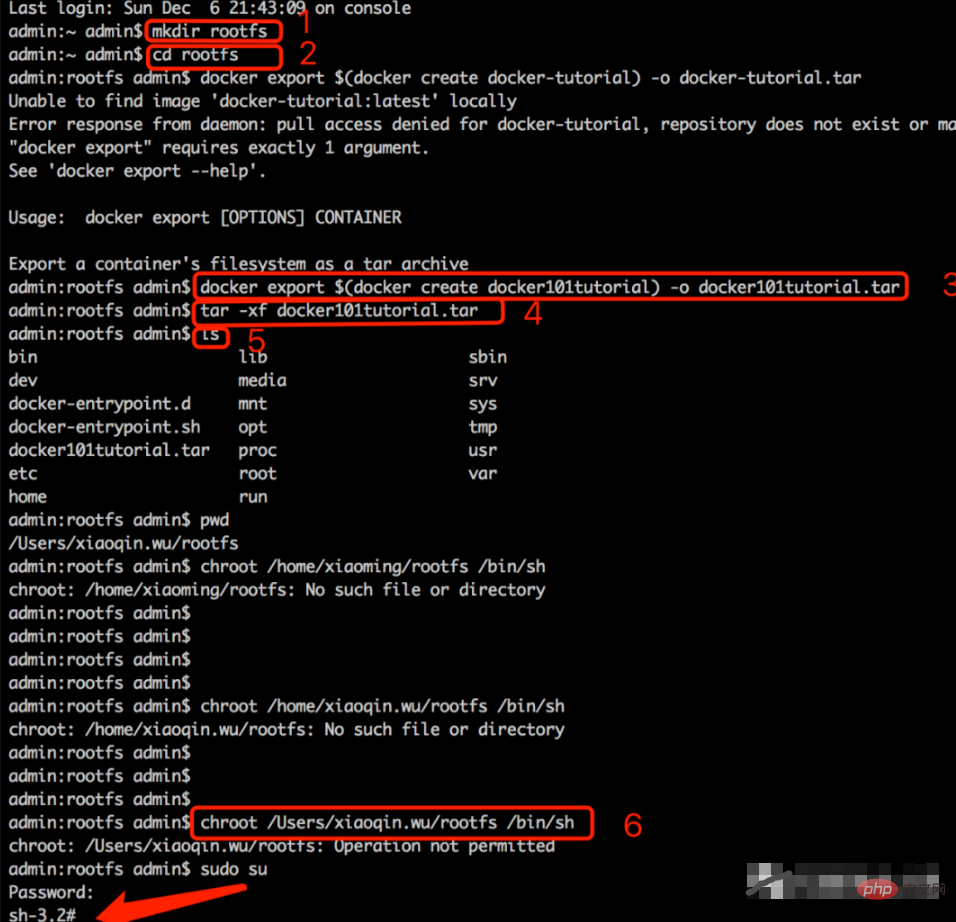

1)、mkdir rootfs?

#在當前目錄下創建一個名稱為:rootfs 的目錄

2)、cd rootfs?

#進入目錄名稱為:rootfs 目錄下

3)、docker export $(docker create docker101tutorial) -o docker101tutorial.tar

#將容器名為:docker101tutorial的文件系統作為一個docker101tutorial.tar歸檔文件導出到docker101tutorial.tar中并保存

#也可以簡單理解為在rootfs下創建了一些目錄和放置了一些二進制文件

4)、tar -xf docker101tutorial.tar

#解壓docker101tutorial.tar文件內容

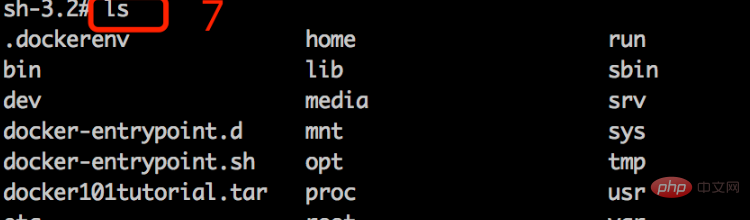

5)、ls?

#查看當前 rootfs 目錄下的文件內容

6)、chroot /Users/xiaoqin.wu/rootfs /bin/sh

#啟動一個sh 進程,并且把 /Users/xiaoqin.wu/rootfs 作為sh 進程的根目錄

對比上圖中命令5:ls查看/Users/xiaoqin.wu/rootfs目錄下文件內容的結果與在sh進程中使用命令7:ls查看當前進程的結果是一致,至此,說明使用chroot實現了當前進程與主機的隔離,一個目錄隔離的容器就完成了,但是還不能稱之為一個容器。

原因如下:

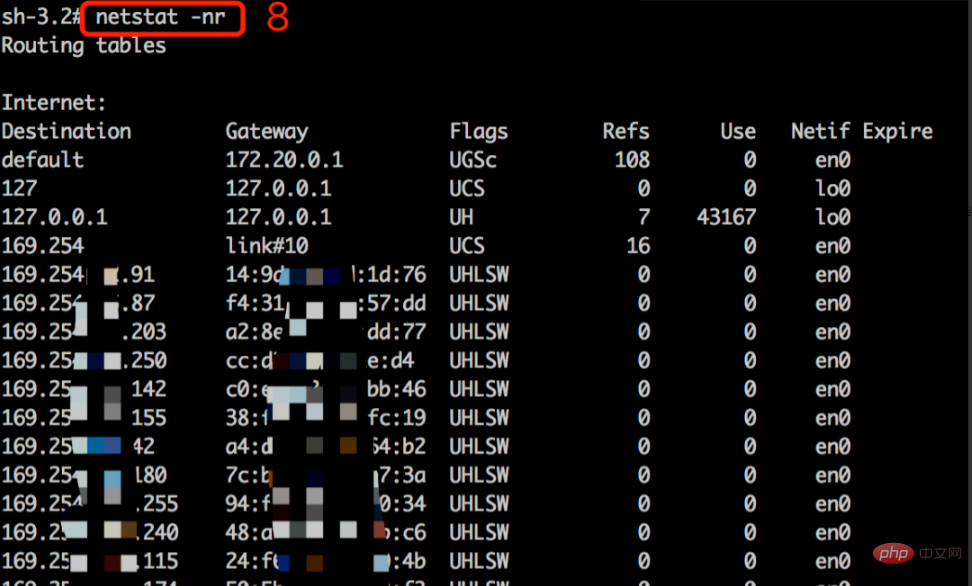

使用命令8:netstat -nr查看路由信息

由結果發現,網絡信息并未隔離,實際上進程等信息此時也并未隔離,要想實現一個完整的容器,需要Linux的其他三項技術來實現,分別是:

Namespace

Cgroup

聯合文件系統

推薦學習:《docker視頻教程》