入侵 aws 主機的動機多種多樣,其中最常見的是為了挖礦和發送垃圾郵件。根據 lacework 的數據,在過去的一年里,近三分之一的關鍵事件與垃圾郵件和惡意郵件有關。這些事件中,大部分都涉及一個名為 androxgh0st 的 python 惡意軟件,而這個惡意軟件至少有一個被稱為 xcatze 的攻擊者在使用。

(AndroxGh0st 選項)

(AndroxGh0st 選項)

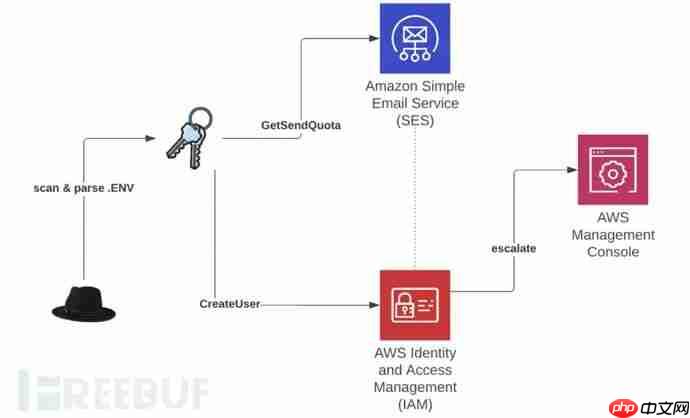

AndroxGh0st 主要通過掃描和解析暴露的 .env 文件來獲取 laravel 應用程序的配置數據。Laravel 是一種流行的開源 php 框架,其 .env 文件通常包含 AWS、SendGrid 和 Twilio 等服務的配置信息。

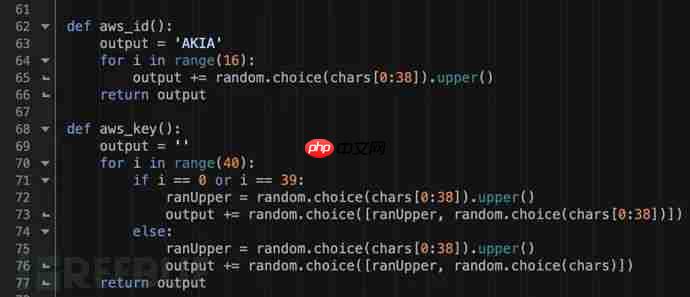

AndroxGh0st 具備多種濫用 SMTP 的功能,包括掃描、利用暴露的憑據或 API,以及部署 WebShell。對于 AWS 來說,該惡意軟件能夠掃描并解析 AWS 密鑰,還支持暴力破解密鑰。

研究人員最近發現了 AndroxGh0st 的多個變種,其中一個變種與硬編碼的用戶名 ses_xcatze 相關。在 gitHub 上也可以找到其他版本的 AndroxGhost,這些版本使用不同的名稱和句柄。由于源碼經過多次修改和更新,歸因變得非常困難。

立即學習“Python免費學習筆記(深入)”;

(AWS 密鑰生成)

(AWS 密鑰生成)

AndroxGh0st 具備兩個主要功能,最常見的是檢查環境是否適合發送垃圾郵件。通過調用 GetSendQuota 實現這一功能,但并不會進行后續操作。

另一個主要功能是升級 AWS 管理控制臺,具體步驟如下:

(功能介紹)

(功能介紹)

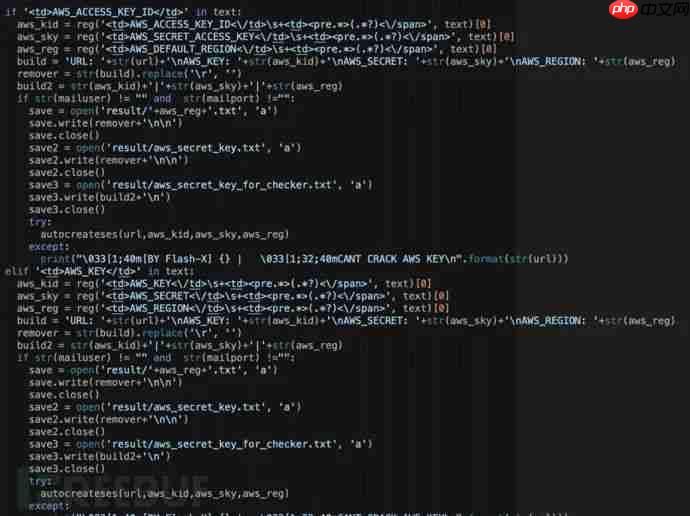

(.env 解析函數)

(.env 解析函數)

研究人員在涉及 SMTP 濫用的 AWS 攻擊事件中發現,約 68% 的攻擊來自 windows 系統。從 User-Agent 來看,87% 的攻擊由 python 發起。

根據 Lacework 的觀察,在野攻擊活動中,以挖礦為目的的 AWS 攻擊中,僅有 20% 來自 Windows 系統,50% 與 Python 有關。

以下是 AWS API 請求中常見的 User-Agent:

Boto3/1.24.13 Python/3.10.5 Windows/10 Botocore/1.27.1 Boto3/1.24.40 Python/3.10.5 Windows/2012ServerR2 Botocore/1.27.40 Boto3/1.24.8 Python/3.10.5 Windows/10 exec-env/EC2 Botocore/1.27.8 Boto3/1.24.80 Python/3.7.0 Windows/10 Botocore/1.27.80

AndroxGh0st 主要通過掃描 .env 配置文件獲取憑據。研究人員發現,一周的網絡日志中近 40% 是 .env 的探測流量,這使得其他類型的流量相形見絀,例如 .env 探測流量是 OAST(帶外應用程序安全測試)流量的 50 倍以上。

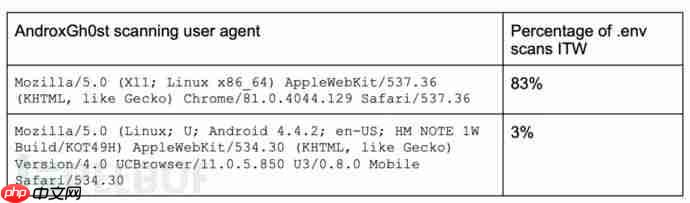

絕大多數(83%)的 .env 掃描都使用單一的 User-Agent,這也是惡意軟件硬編碼的。

(User-Agent 情況)

(User-Agent 情況)

幾乎所有與 .env 探測相關的流量都使用這兩個 User-Agent,這表明這些 User-Agent 與掃描功能相關,而非與攻擊活動相關。

(硬編碼 User-Agent)

(硬編碼 User-Agent)

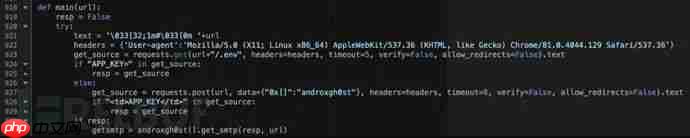

掃描活動的另一個指標是包含字符串 androxgh0st 的 POST 請求。如果惡意軟件無法通過 GET 請求獲取 .env 文件,它會嘗試通過 POST 請求獲取,并使用 androxgh0st 作為 POST 數據的占位符。

研究人員發現,攻擊者 Xcatze 使用的攻擊 IP 107.182.128.11 與 redLine 家族的 Windows 惡意軟件有關。盡管如此,尚不清楚 Python 惡意軟件是否也可以歸因于 Xcatze。然而,基于 Windows 的黑客工具的流行,尤其是在信息竊取和 SMTP 濫用方面,可能會導致大量來自 Windows 系統的攻擊。

為了檢測與 AndroxGh0st 功能類似的惡意軟件,可以查找以下 API 的異常調用:

IOC 參考來源